サイバー攻撃の脅威が増しており、自社のセキュリティが気になっている企業も多いでしょう。被害に遭った企業の報道を耳にすることもあり、他人事に思えない企業は少なくありません。

しかし「対策といっても何をすれば良いかわからない」「すぐにセキュリティを確保しないといけないのか」と悩む経営者もいるでしょう。

そこで、本記事では以下の内容について解説します。

ITインフラにおけるセキュリティの重要性

サイバー攻撃の被害事例

具体的なセキュリティ対策

本記事を最後まで読めば、ITインフラにおけるセキュリティの重要性と対策方法を理解できます。企業のシステム運用担当者や自社のセキュリティ改善に意欲のある中小企業経営者は、ぜひ参考にしてください。

ITインフラのセキュリティとは?

ITインフラのセキュリティとは、企業の情報資産を守ることを指します。情報資産とは企業に何らかの価値を生み出すもので、研究成果や顧客情報、特許など多岐に渡ります。

情報資産の多くは電子データで保存されているものが多く、モバイル端末やUSBなどで持ち運びも容易になりました。またクラウド技術の普及により、ネットワークがあればどこでもデータの操作が可能になりつつあります。

その分サイバー攻撃や自然災害による破損、ハードウェアの盗難などさまざまなリスクが顕在化してきました。このようなリスクからどうやって企業の情報資産を守るかが、セキュリティ上の課題と言えます。

情報資産は脅威に晒されている

近年はDX化の加速や既存インフラの改修などでITインフラの拡充が進み、その分企業の情報資産が脅かされつつあります。下のグラフは総務省が作成したもので、NICTERにおけるサイバー攻撃関連の通信数の推移を表しています。2015年~2023年の間で10倍近くまで増加しました。

出典:総務省

出典:総務省

サイバー攻撃を含めてセキュリティ上の脅威は、以下の表のように分類されます。

物理的的脅威:津波、地震、火災、津波などの自然災害やハードウェアの故障など

技術的脅威:サイバー攻撃、マルウェア感染、ソフトウェアの脆弱性など

人的脅威:入力ミス、データの誤送信、盗難など

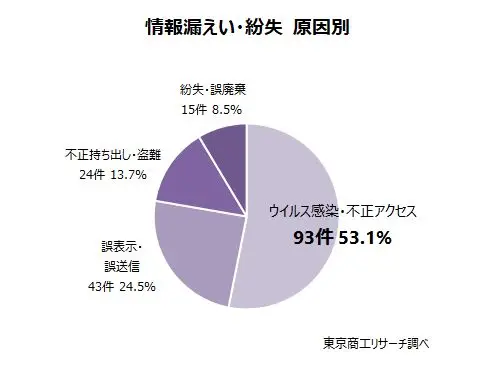

意外と見過ごされがちなのが人的脅威です。東京商工リサーチが発表した「個人情報漏えい・紛失事故」の調査結果によると、内部原因は全体の46.9%を占めています。

出典:東京商工リサーチ

出典:東京商工リサーチ

ITインフラのセキュリティリスクは年々高まっています。内部統制や技術的な側面も含めて企業の情報資産を守ることが重要です。

ITインフラにおいてセキュリティが重要な理由3つ

ITインフラにおいてセキュリティが欠かせない理由を3つ紹介します。

- 機密情報を守るため

- 事業停止のリスクを避けるため

- 企業イメージに直結するため

1. 機密情報を守るため

企業では顧客情報や研究開発、営業ノウハウなど多様な機密情報を扱っています。もし、セキュリティ対策が疎かで機密情報を盗まれると、競争力の低下や金銭的被害、営業妨害といったトラブルに発展しかねません。

とくに、ITインフラで保管されているデータは社会的影響度の高い情報も多く、悪意ある第三者の手に渡れば犯罪に利用されるリスクが出てくるでしょう。企業の機密情報が漏れると、当該企業だけでなく取引先や社会に対しても悪影響を及ぼします。

2. 事業停止のリスクを避けるため

セキュリティが脆弱だと、事業そのものが止まる可能性があります。たとえば、ECサイトが不正にログインされてサイトが開かなくなったり、経理情報が改ざんされて決算が滞ったりなどです。

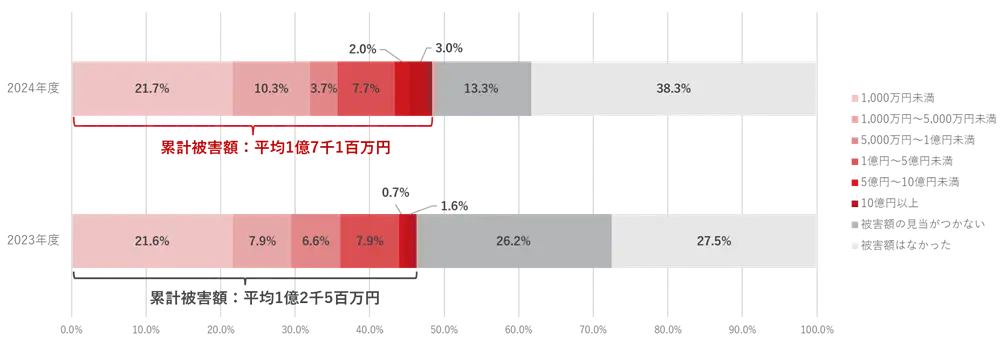

当然ですが事業が止まっている間は利益は生まれません。取引額や停止期間によっては数千万~数億円の損害が出る可能性もあるでしょう。セキュリティ事業を展開するトレンドマイクロ社が行ったセキュリティ成熟度と被害の実態調査 2024によると、過去3年間でサイバー攻撃に遭った企業の累計被害総額は、約1億7,100万円という結果が出ています。 出典:トレンドマイクロ社セキュリティを破られると、事業の存続に響くほどの被害が想定されます。継続的な事業の発展において強固なセキュリティは不可欠なのです。

出典:トレンドマイクロ社セキュリティを破られると、事業の存続に響くほどの被害が想定されます。継続的な事業の発展において強固なセキュリティは不可欠なのです。

3. 企業イメージに直結するため

セキュリティ対策の有無が企業イメージにそのまま直結します。同じサイバー攻撃を受けたとしても、最新のセキュリティ技術を用いていたのか、簡単な対策すらしていなかったのかによって印象は180度変わります。

後者の場合だと社会からの信用は失われ、顧客離れによる売上売上げの減少や取引の打ち切りなども考えられるでしょう。一方、セキュリティインシデントが発生しても迅速な復旧や恒久対策の立案などで、評価が変わることもあります。

このようにセキュリティ対策は商品開発やマーケティングと同じく、自社のイメージ・ブランディングに繋がると言えます。

ITインフラのセキュリティ被害事例3選

ITインフラにおいてセキュリティが重要なのは理解できたけれど、自社での被害をイメージしにくい企業もいるかもしれません。被害に遭うプロセスも不明瞭なので、対策の仕方がわからない企業も多いです。

ここでは、ITインフラのセキュリティ被害事例を紹介します。被害に遭った背景や対処法、訴訟沙汰に発展した事例まで幅広く紹介します。

1. 高負荷の攻撃により飛行機が一部欠航

日本航空のネットワーク機器がDDoS攻撃の被害に遭った事例です。DDoS攻撃とは、大量のデータを送りつけてコンピューターリソースを消費させる攻撃です。

サーバーに高い負荷がかかるため、本来対応すべきレスポンスが滞ってしまいます。また、DDoSでは踏み台となる端末が多数用意されており、送信元のIPアドレスが偽造されているケースも珍しくありません。

DDoS攻撃の影響で日本航空では国内線国際線あわせて5便が欠航、71便で30分以上遅延し、手荷物預かりシステムも使用不能になったとのことです。発生時期が年末年始ということもあり、対応できるエンジニアが不足していたのも復旧に時間がかかった要因と言われています。

2. 不正アクセスによりWebサイトを停止

新潟医療福祉大学の公式サイトが不正アクセスによる改ざんの被害に遭った事例です。CMS(Webサイトのコンテンツ管理システム)のファイルが外部から不正に書き変えられ、悪意あるサイトへ誘導する状況になっていました。

システムの脆弱性を狙ったものと見られ、大学側は脆弱性の解消とウイルスチェックを実施。個人情報の流出は確認されず、復旧も迅速に行われたとのことです。

事象発生から速やかに対処し、事後対策や世間への公表を滞りなく行った例と言えます。

参考:新潟医療福祉大学

3. ECサイトのクレジットカード情報流出

インテリア商材を扱う会社のECサイトがSQLインジェクションに遭い、クレジットカード情報が盗まれ金銭的被害が発生した事例です。SQLインジェクションとは、SQLと呼ばれるデータベースシステムのコマンドを悪用し、不正ログインを試みる手法です。具体的には問い合わせフォームに不正なSQL文を入力し、システムへの内部侵入を図ります。

開発側がSQLインジェクション対策を行わなかったとして、被害に遭った企業がシステム会社を提訴。東京地方裁判所は2,262万3,697円の被害を認めたとのことです。

実行可能なはずだったセキュリティ対策を怠り、訴訟沙汰に発展した事例です。

参考:東京地裁平成26年1月23日判決<東京地判平成23年(ワ)第32060号>

ITインフラの主なセキュリティ対策9選【技術面】

サイバー攻撃は日々進化しているので、技術面からセキュリティを見直すことが重要です。ここでは、技術面でのセキュリティ対策を9つ紹介します。

- ウイルス対策ソフトの導入

- ファイアーウォール

- IPS・IDS

- データ・通信の暗号化

- セキュリティパッチの適用

- システムのアップデート

- 認証技術の導入

- フィルタリング

- 多層防御

1. ウイルス対策ソフトの導入

ウイルス対策ソフトとは、マルウェア感染の検知、防御などを目的に開発されたソフトです。OS搭載の無料ソフトもありますが、高機能化するマルウェア対策においては不十分かもしれません。ウイルス対策ソフトを選ぶポイントは以下の表にまとめました。

ウイルス対策を選ぶポイント | 概要 |

検知率は高いか | 既存ウイルスだけでなく最新ウイルスも検知できるか AV-ComparativeやAV-TESTなどの専門機関のデータを参考にすること |

PCの動作に影響はないか | インストールすると少なからず動作速度が落ちる 体験版を使ってPCへの影響を確かめること |

サポートの有無 | 24時間対応してくれるか 日本語で対応してくれるか セキュリティ教育を支援してくれるか |

実績は豊富か | 企業への導入実績や感染率の低さを見ること 第三者機関のお墨付きもあると安心 |

現在は数多くのウイルス対策ソフトが販売されているため、選ぶポイントをはっきりさせないと思うような効果は得られないかもしれません。無料版で手軽に試せるソフトもあるので、ウイルス対策に不安がある企業は利用してみましょう。

2. ファイアーウォール

ファイアウォールとは防火壁を意味する用語で、ITインフラでは不正なアクセスを防御するシステムのことです。外部から送信されてくるパケットに対し、通過を許可すべきかどうかの判断をします。

ファイアウォールは通常自社のネットワークと外部ネットワークの境界に設置しますが、外部に公開しているサーバーがある場合は以下のように設置個所の候補が変わります。

ファイアーウォールの設置個所 | 概要・特徴 |

社内ネットワークをファイアウォールで防御 | 社内から公開サーバーへ簡単にアクセス サーバーに侵入されるとネットワーク全体が危険に晒される |

ファイアウォールの外に公開サーバーを設置 | 公開サーバーに侵入されても社内ネットワークに影響はない 公開サーバーで機密情報を扱っている場合はセキュリティ設定が必要 |

ファイアウォールを2台設置する | 社内ネットワークと公開サーバーの両方を守れる ファイアウォールの管理が負担になる |

なお、ファイアウォールのみですべてのサイバー攻撃を防ぐのは非現実的です。ウイルス対策ソフトや暗号化、認証など他の対策と組み合わせて初めて効果を発揮します。

3. IPS・IDS

出典:株式会社セキュアソフト

出典:株式会社セキュアソフト

IPS(Intrusion Prevention System)とは不正侵入防止システムと呼ばれ、不審なパケットを検知したらブロックして端末へ辿り着くことを防止します。IDS(Intrusion Detection System)とは不正侵入検知システムと言い、不審なアクセスを検知したら管理者へ知らせてくれます。ただし、IPSのように攻撃の防御や除去と言った機能は搭載されていません。

IPS・IDSの特徴は、ファイアウォールで検出が難しい不正アクセスも看破できることです。加えてAI・機械学習を応用したふるまい検知機能が付いたものもあり、誤検知が減少傾向にあります。

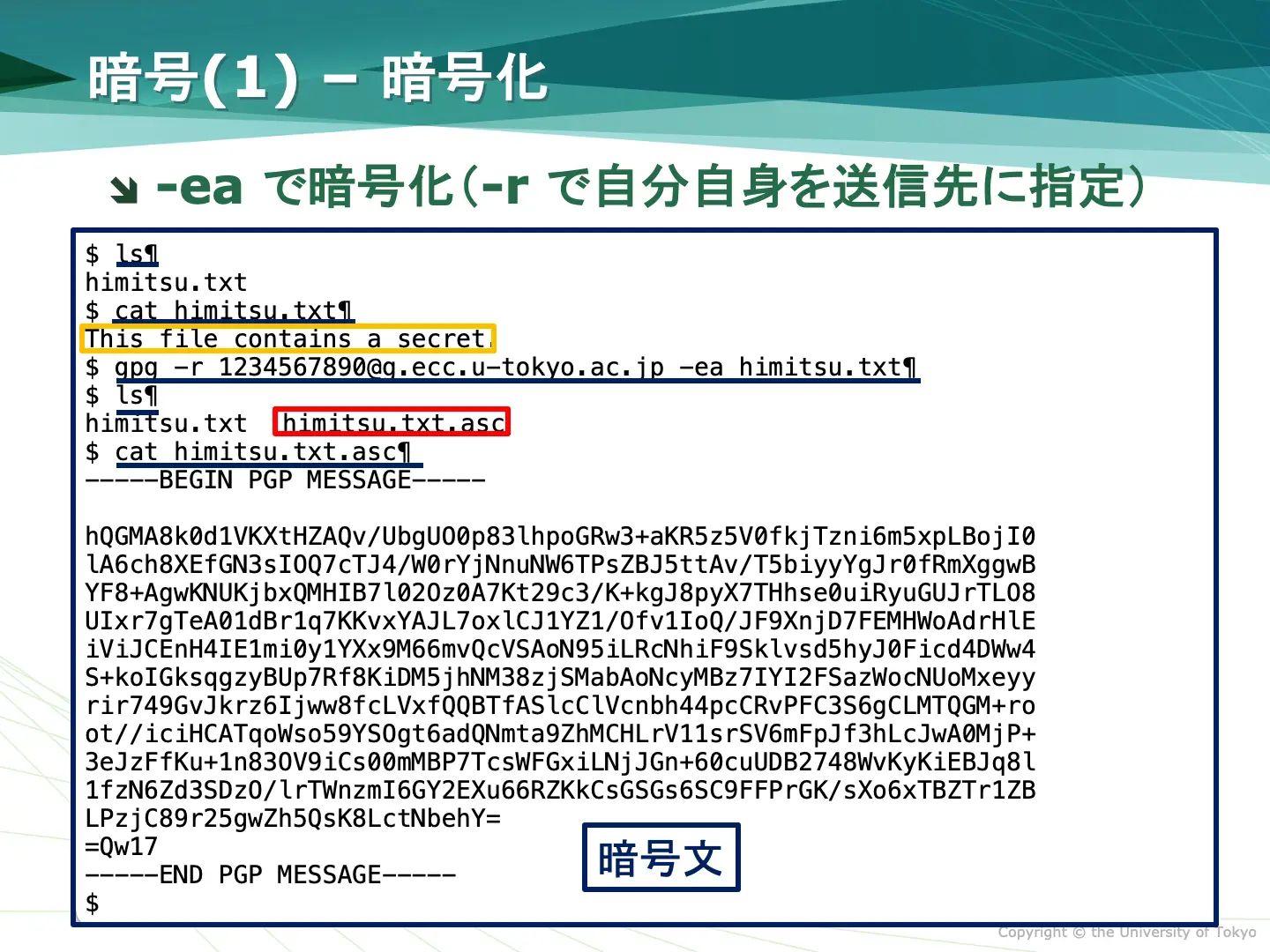

4. データ・通信の暗号化

出典:東京大学

出典:東京大学

暗号化とは、第三者によるデータ解読を防ぐために、上記のように解読できない文字列に書き換えることです。具体的には暗号鍵と呼ばれるソフトウェアを使って解読不能にし、然るべき相手にデータが届いたら復号鍵というソフトウェアで元に戻します。

万が一データが流出しても、第三者には何が書かれているのかわからないので、悪用することができません。そのため、ネットワーク経由でデータを送ったり、物理的にデータを持ち出したりしても一定のセキュリティが確保されていると言えます。

主な暗号化の方法は以下のとおりです。

暗号化ソフト:ファイル、ハードディスク、データベースなど必要に応じて暗号化

クラウドサービス:クラウド上に保存するだけで暗号化される

ただし、暗号化してもデータの安全が保障され続けるわけではありません。暗号の解読技術も進歩しているので、定期的なセキュリティチェックを行いましょう。

5. セキュリティパッチの適用

セキュリティパッチとは、ソフトウェアやOSに脆弱性が見つかったときに、開発元が配布する修正ソフトウェアのことです。開発当初は盤石だったセキュリティ機能も、サイバー攻撃の高度化で破られる可能性があります。

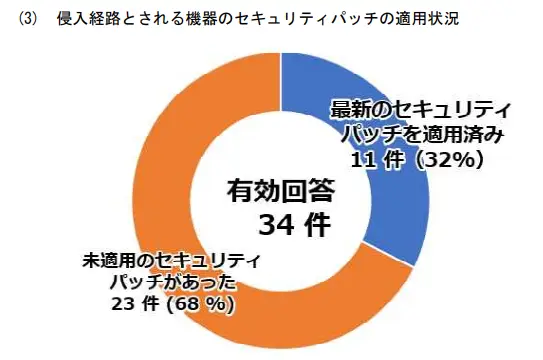

警視庁の調査でも、不正侵入の経路に使われた機器のうち、セキュリティパッチ未適用だったケースは全体の68%と発表しています。

出典:警視庁

出典:警視庁

セキュリティパッチが適用されているか管理することもインフラエンジニアの責務です。一般的な管理の流れは以下のとおりです。

- デバイスの管理・把握:IT資産の登録・廃棄を漏れなく管理台帳に記入

- 脆弱性情報の収集:開発元の最新情報をチェック

- パッチ適用:システム停止や再起動が必要な場合がある

ただし、端末数やパッチの重要度によってはすべての端末に適用するのが難しいケースもあります。重要度や緊急度から優先順位付けして適用しましょう。

6. システムのアップデート

アップデートとはPCやスマートフォン、ソフトウェア、OSを最新の状態に更新することです。具体的には不具合、脆弱性の解消、機能の追加、削除などが該当します。

開発当初はセキュリティ性に優れていても、サイバー攻撃の進化やマルウェアの高機能化で脆弱性が露呈することは珍しくありません。また、アップデートを行わないとベンダー側のサポートを受けられなくなる可能性があります。

アップデートをするときには、データのバックアップを取っておきましょう。万が一アップデートがうまくいかなかった場合、端末を初期化せざるを得なくなるからです。そのときにバックアップがあれば、スムーズにシステムを復元できます。

7. 認証技術の導入

認証とは、システムユーザーが正当な対象者なのか判別する技術のことです。アクセス先が正しいことが大原則ですが、なりすましや悪意あるソフトウェアなどで通信相手をすり替えられているかもしれません。

そのような被害を防ぐために正当性を確かめるのが認証の役割で、主に金銭を伴う取引で導入されています。主な認証技術は以下のとおりです。

PINコード

ワンタイムパスワード

多要素認証

リスクベース認証

PINコード

PINコードとは認証に使う暗証番号で、多くの場合は4桁で運用されています。PINコードが簡素な理由は、利用される条件や場所が限られているからです。

代表的なのが銀行のATMです。預金を引き出すためにはATMに行き、キャッシュカードか通帳を持参して初めてPINコードの入力で預金を引き出すことができます。このようにさまざまな制約が課せられているからこそ、PINコードでセキュリティを確保できるのです。

ワンタイムパスワード

ワンタイムパスワードとは、サービスにアクセスするために1回だけ使えるパスワードのことです。

発行から一定時間がたつと失効するので、たとえパスワードが流出しても悪用するころには使えなくなっている可能性が高いです。主に金融機関や列車の予約システムなどで導入されています。

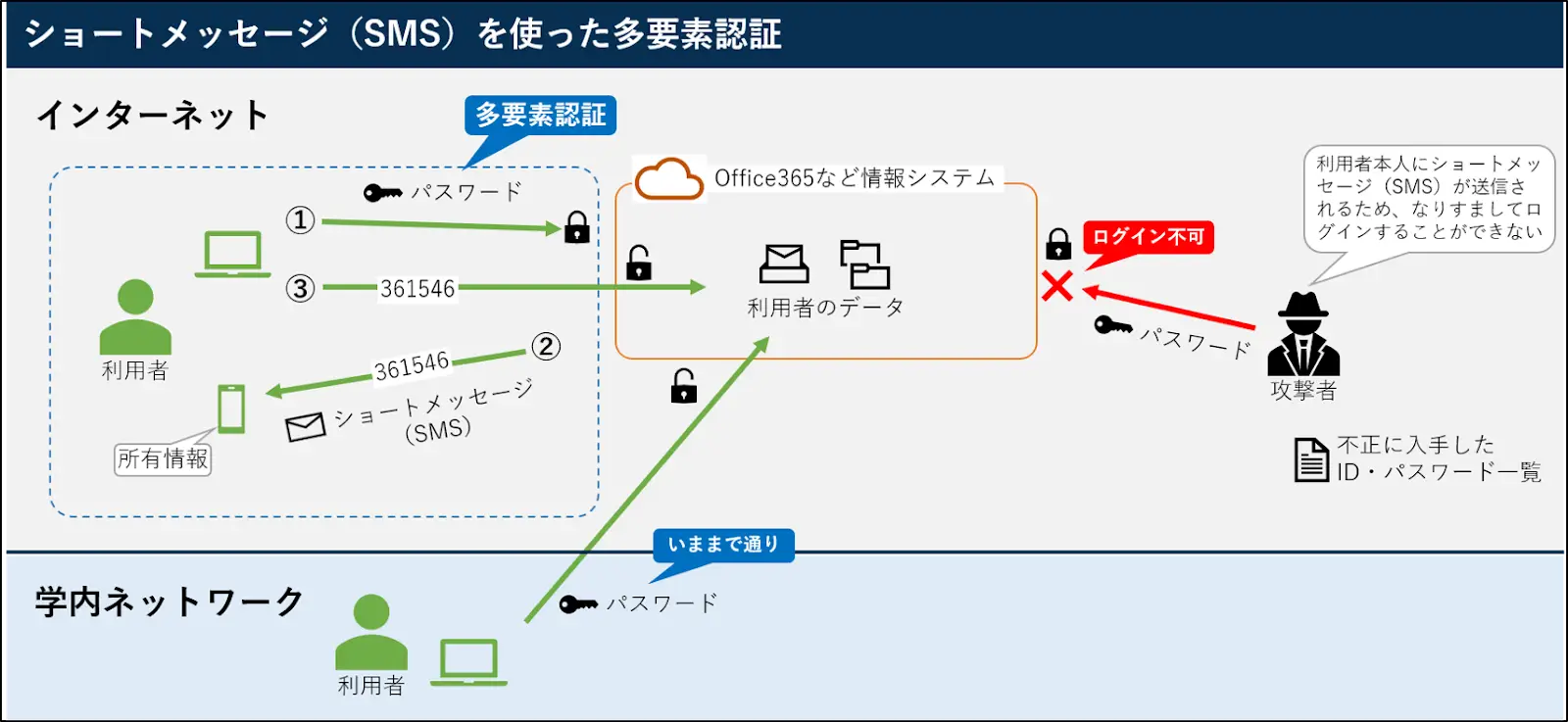

多要素認証

出典:立命館

出典:立命館

多要素認証とはPCやWebサイトへログインするときに、2つ以上の要素を用いて認証する技術です。たとえば、PCからログインページへアクセスするときに、上の図のようにSMSのパスワードが多要素認証に該当します。パスワードが流出しても本人のスマートフォンがないとアクセスできません。

このように別の要素を利用することで、不正アクセスのハードルを上げることができます。主に使われる要素は以下のとおりです。

知識情報:秘密の質問、パスワードなど

所持情報:スマートフォン、SMSの認証コードなど

生体情報:指紋、瞳孔、声紋、静脈など

上記の情報は盗難が難しいため、ユーザーの負担を軽くしつつセキュリティを強固にできます。

リスクベース認証

リスクベース認証とは、ユーザーが通常と同じプロセスでログインしているかチェックする認証方法です。

ふだんであればPCからアクセスするところをスマートフォンで行った場合、なりすましの可能性を踏まえて、追加の認証を実施します。主に、OSやIPアドレス、ログイン日時に変化があったときに適用されます。

8. フィルタリング

ITインフラにおけるフィルタリングとは、条件を付けて通信をふるいにかけ、不審なアクセスを遮断することです。かつては有害なサイトから未成年者を守ることが主目的でしたが、近年は社員による悪意あるサイトへのアクセスを防ぐために導入されるケースが増えています。主なフィルタリング手法を以下の表にまとめました。

主なフィルタリング | 概要・特徴 |

検疫ネットワーク | セキュリティポリシーに違反した通信を隔離 セキュリティパッチの適用、ウイルスファイルの更新、ウイルスの駆除などを実施 |

URLフィルタリング | 事前に登録したURLへのアクセスを制御 ホワイトリスト方式:リストに合致したURLのアクセスを許可ブラックリスト方式:リストに合致したURLへのアクセスを遮断 レーティング方式:第三者機関のデータをベースにアクセスを制御 |

コンテンツフィルタリング | 事前に登録したワードに従ってサイトの閲覧を制限 新規Webサイトのフィルタリングに強い |

フィルタリングを強化することで、社員がうっかり情報を流出させたり不正アクセスを許したりするリスクを減らせます。

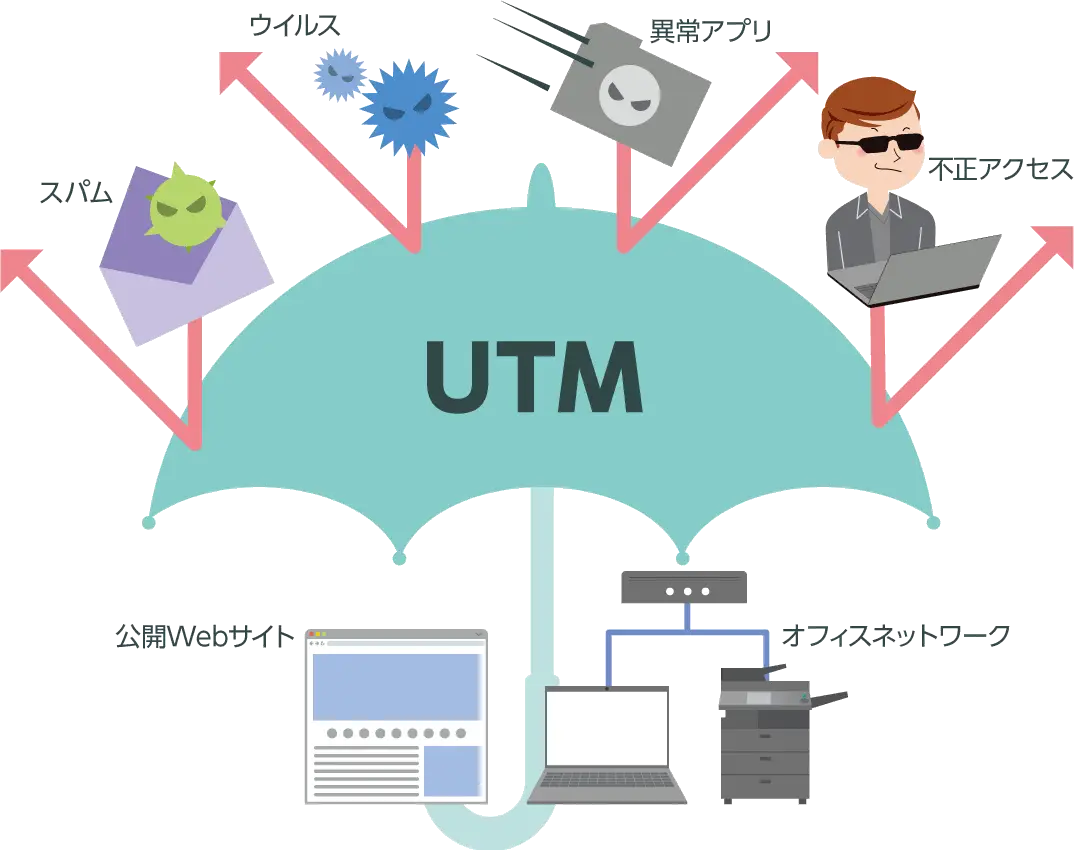

9. 多層防御

出典:東京都産業労働局

出典:東京都産業労働局

多層防御とは、いくつもの防御システムを構築することでサイバー攻撃のハードルを上げる施策を指します。かつては単一のセキュリティ対策で攻撃を退けることができましたが、サイバー攻撃の高度化や組織内部の不正・過失が多発した影響で、何層にも防壁を作る必要があります。

多層防御に向いている装置が上の図にあるUTM(Unified Threat Management)です。UTMとは複数のセキュリティ機能を集約した装置で、導入・管理の負担を抑えられる点がメリットです。専任のセキュリティ担当者がいない部署や人手不足に悩む中小企業で重宝されます。

ITインフラの主なセキュリティ対策6選【運用面】

どれだけ高度なセキュリティ技術を導入しても、運用面に不備があると悪意ある第三者の攻撃を許す可能性があります。運用面におけるITインフラの主なセキュリティ対策は下の6つです。

- システム監視

- 脆弱性診断

- 物理対策

- リスクマネジメント

- 社員のセキュリティ教育

- 優秀なセキュリティエンジニアの採用

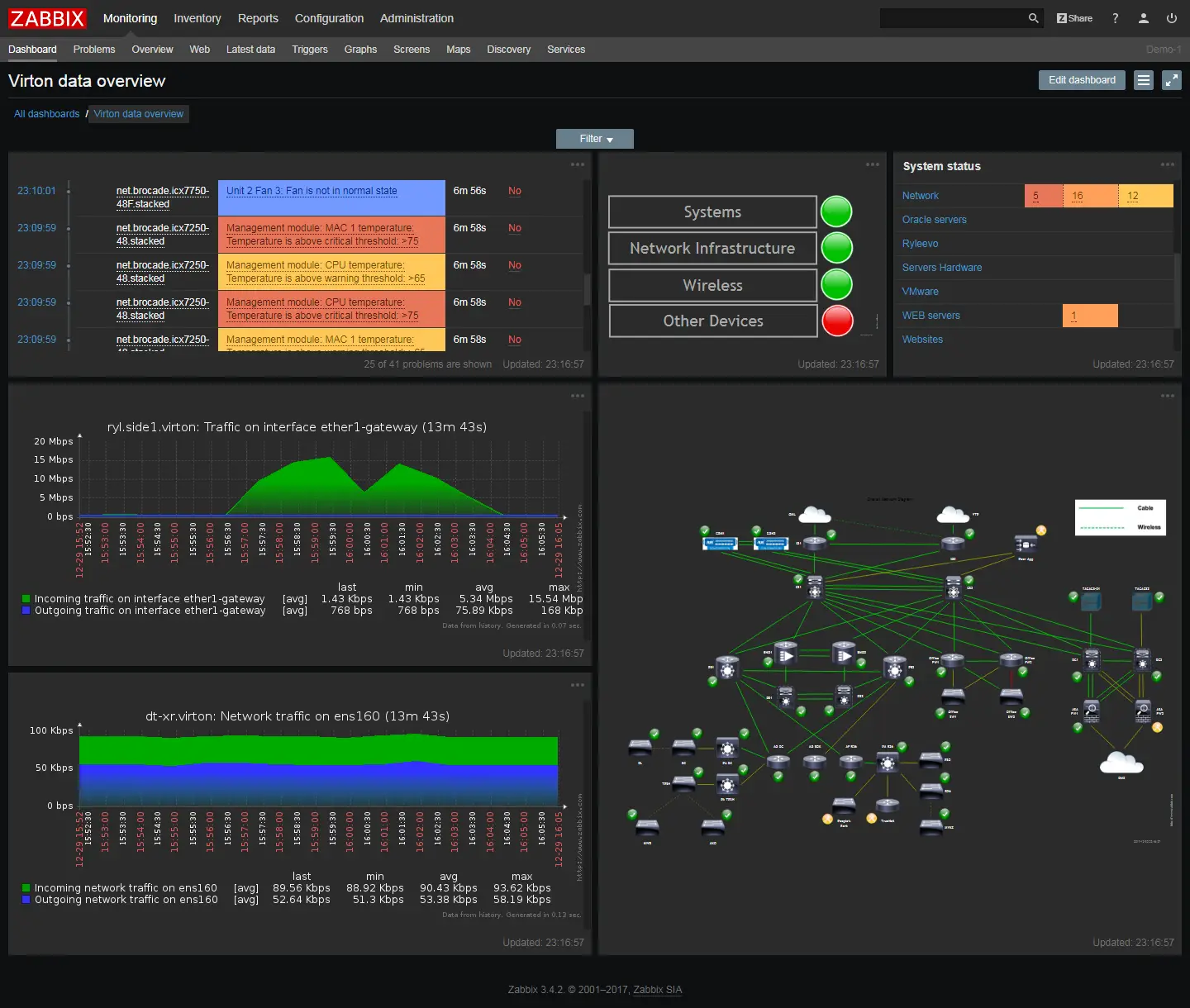

1. システム監視

サイバー攻撃を察知できるよう、システムのパフォーマンスやアクセス履歴などを監視することもセキュリティ対策の一つです。主な監視項目を下の表にまとめました。

主な監視項目 | 概要・特徴 |

死活監視 | サーバーやソフトウェアが稼働しているか外部から調査 データを送信して応答があるかを確認し、応答がなければ管理者に通知 |

改ざん監視 | コンテンツが改ざんされていないか監視 ファイルを日付ごとに分けて比較 |

メトリクス監視 | ネットワークの通信量、サーバーのCPU使用率、ディスクの残量など計測値を定めて監視 |

ログ監視 | OSの出力ログを元に稼働状況を監視 異常記録やエラーメッセージ、発生日時も参照 |

システム監視は24時間必要なため、業務の負担がおおきくなりやすいです。より効率的にシステムを監視するなら、下のような自動化ツールを活用しましょう。

出典:Zabbix社

出典:Zabbix社

ダッシュボードでシステムの状況が一目でわかり、異常があれば管理者に通知してくれます。ヒューマンエラーによるセキュリティインシデントのリスクも減るので、効率性と正確性の両立を図れるでしょう。

2. 脆弱性診断

脆弱性診断とは、システムにセキュリティ上の欠陥がないか洗い出すことです。ネットワークやサーバー、OSなどの現状を把握し、効果的なセキュリティ対策を打ち出すために行います。

脆弱性診断は、主にツール診断と手動診断に分けられます。ツール診断は文字通り、ソフトウェアを使って脆弱性を確かめる手法で、安価に実施できる点がメリットです。一方で看破できる脆弱性に限りがあるため、専門のエンジニアが手動で診断するサービスもあります。

ツール診断はセキュリティチェックをしたい企業におすすめです。ECサイトのように貴重な個人情報を扱う場合は、手動診断で念入りにチェックすると良いでしょう。

3. 物理対策

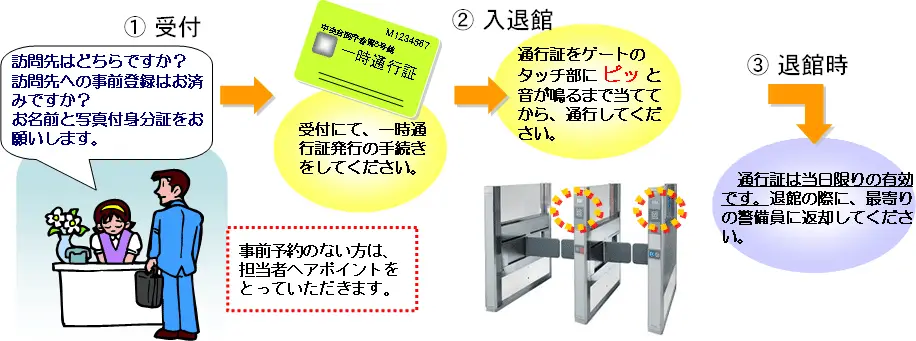

出典:厚生労働省

出典:厚生労働省

セキュリティ対策で見過ごされがちなのが物理対策です。

サイバー攻撃と異なりトラブルが発生しにくい一方で、1度でも被害が発生すると甚大な損失を被る可能性があります。主な物理対策は以下のとおりです。

主な物理対策 | 概要・特徴 |

耐震耐火設備の導入 | 建物が耐震耐火設計、免震になっているか確認 過去の地震歴、液状化の危険性などの調査が必要 |

UPS (Uninterruptible Power Supply) | 停電や電圧低下などが発生した場合に、予備電源で電力を供給。 ハードウェアの破損防止や安全なシャットダウンが可能 |

多重化 | 配線、端末、電源装置などを複数用意すること 障害が発生しても予備系統で稼働できる |

入退室管理 | ICカード、認証などで出入りを管理(上図) 監視カメラで不審者がいないかもチェック |

クリアデスク | 離席するときデスクに書類や端末を放置しないこと |

クリアスクリーン | 離席するときにPCを操作できないよう、ロックやスクリーンセーバーによる保護を行うこと |

大掛かりな対策もありますが、クリアデスクやクリアスクリーンのように明日から始められる対策もあるので、できることから実践しましょう。

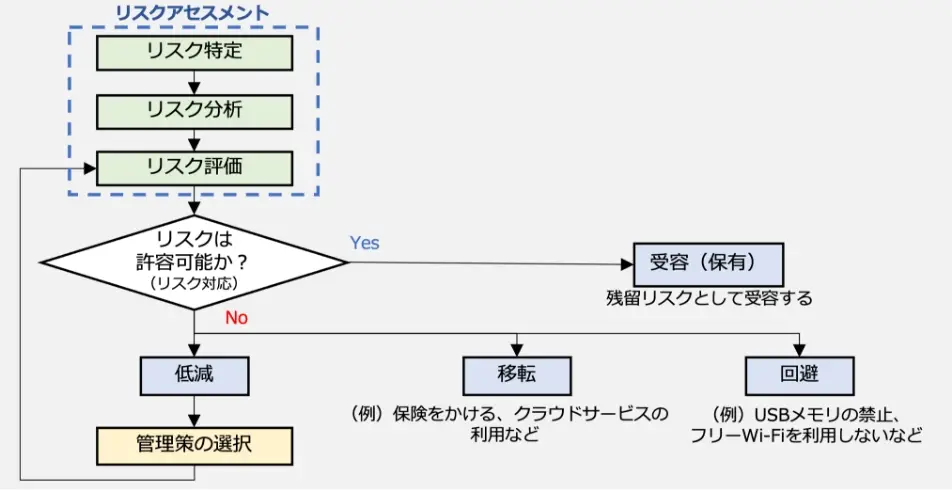

4. リスクマネジメント

出典:東京都産業労働局

出典:東京都産業労働局

セキュリティにおけるリスクマネジメントとは、脅威から組織を守る管理プロセスのことを指します。リスクマネジメントのベースとなるのがリスクアセスメントで、許容できるリスクを精査し、許容範囲外のリスク対策を打ち出すことが必要です。具体的には以下の流れで許容度を設定します。

- リスクの発見・特定

- リスクの特徴を分析

- リスクレベルを決定

許容範囲外のリスクを発見したら、上のフローチャートのようにリスクの低減、移転、回避などを実行します。

具体的な指針を打ち出すならJIS Q 31000を参考にしましょう。リスクマネジメントの原則や指針を解説しており、リスクアセスメントの構築でも役に立ちます。

5. 社員のセキュリティ教育

社員のセキュリティ教育も重点項目に挙げられます。誰もがセキュリティに明るいわけではなく、社員間でリテラシーに差があるのが現状です。故意ではなくても情報を漏えいしたり不正アクセスを見逃したりするケースは珍しくありません。

定期的なセキュリティ講義や専門家の講演、ブラインド式訓練(シナリオが開示されていない訓練)を通じて、社員のセキュリティリテラシー醸成に努めましょう。

効果的な方法は疑似的に被害に遭ってもらうことです。仮想のフィッシングメールや悪意あるサイトへ誘導し、罠にかかったタイミングでセキュリティインシデントを起こしたことを通知します。想定される被害までフィードバックすれば、セキュリティ意識も高まるでしょう。

6. 優秀なセキュリティエンジニアの採用

自社にセキュリティに明るい人材がいなければ、外部人材を採用するのも有効です。新卒や未経験者と異なり教育の手間が省け、即戦力として動いてくれるでしょう。

おすすめの採用方法は「他者からのスカウト」と「フリーランスエンジニアの活用」の2つです。

他社からスカウト

スカウトとは企業が直接エンジニアにアプローチすることで、一般的な採用プロセスとは真逆になります。

特定のスキルや職歴に的を絞ってアプローチするため、即戦力として現場で活躍する可能性が高いです。業務内容や社風が合うかもある程度精査できるので、ミスマッチによる離職のリスクも抑えられるでしょう。

また、積極的に転職を考えていない層にアプローチできるのもポイントです。自社で魅力的な待遇やキャリアアップの機会を提示すれば、ヘッドハンティングできるかもしれません。

スカウトするときには自社のイメージを壊さないことが重要です。ふだん以上に丁寧なやり取りを心掛け、エンジニアの質問には誠実に回答しましょう。

関連記事:インフラエンジニアをスカウト採用するメリットや成功させる方法を解説

フリーランスエンジニアの活用

フリーランスエンジニアは、いま注目を集めている人材の一つです。セキュリティ面で豊富な知識・経験を有しているエンジニアが多く、現場で一早く成果を出してくれる可能性が高いです。

正規雇用と異なり社会保険費用や福利厚生、教育も必要ありません。また、プロジェクトごとに契約を結ぶのが一般的なため、業務量に応じてコストを調整できます。

なお、フリーランスエンジニアに業務を依頼するときには、案件のミスマッチを防ぐことが大切です。契約内容に認識の齟齬があったり求める人材像が不明瞭であったりすると、トラブルの元になります。

案件を詳細に定義し、必要なスキルセットや職歴、過去の実績を参考にフリーランスエンジニアを採用しましょう。

関連記事:インフラエンジニア採用にエージェントを活用するメリットと選び方を解説

セキュリティ対策にお困りの方はクロスネットワークにご相談を

本記事では、ITインフラにおけるセキュリティの重要性と被害事例、具体的な対策方法などについて解説しました。近年はDX化の流れやAIなどの誕生によりITインフラは拡充傾向にあります。それにつれてセキュリティ上の脅威も高まっており、対策を怠ると事業停止や企業のイメージダウンなど深刻な被害に直面しかねません。

しかし「セキュリティ対策のノウハウが不十分」「外部人材の力を借りたい」という企業も多いはずです。

優秀なセキュリティエンジニアに業務を依頼するなら、ぜひクロスネットワークにご相談ください。クロスネットワークはインフラエンジニア専門のエージェントサービスで、通過率5%と厳しい審査に合格した人材のみ在籍しています。セキュリティの知識・経験が豊富なエンジニアをクライアントの要望にあわせてスムーズにマッチングします。

採用後のやりとりもサポートしますので、トラブルを回避できるのもメリット。さらに、登録しているインフラエンジニアと合意があれば、正社員登用もできます。

エージェントに相談いただければ、最短3営業日でのアサインも可能です。また、週3日程度の依頼も可能なので、自社の必要リソースにあわせて柔軟に外注できます。

こちらよりサービス資料を無料でダウンロードできます。即戦力のインフラエンジニアをお探しの方は【お問い合わせ】ください。平均1営業日以内にご提案します。

- クロスネットワークの特徴

- クロスネットワークに登録しているインフラエンジニア参考例

- 各サービスプラン概要

- 支援実績・お客様の声

新卒で大手インフラ企業に入社。約12年間、工場の設備保守や運用計画の策定に従事。 ライター業ではインフラ構築やセキュリティ、Webシステムなどのジャンルを作成。「圧倒的な初心者目線」を信条に執筆しています。